Az adatbiztonság már annyira hétköznapi téma, hogy megosztja a társadalmat. Vannak, akik úgy vélik, hogy nem lehet kikerülni és inkább felületesen élnek bízva a vak szerencsében: „őket úgy se találják meg”. Mások szó szerint szoronganak miatta. Viszont van megoldás.

Bár egy új trójai faló típusú szoftverre figyelmeztetik a felhasználókat, ha tudatosak vagyunk felhasználóként és cégvezetőként, kiküszöbölhető a támadás.

Brokewell – a lelkünkbe lát és a bankszámlánkra fáj a foga

A kiberbiztonsági kutatók felfedeztek egy új főleg Android készülékeket támadó trójai szofvert, ami a banki adatok ellopására specializálódott, de ennél sokkal többet is tud sajnos. Brokewellnek nevezték el. Képes rögzíteni az eszköz minden eseményét, az érintésektől és a megjelenített információktól a szövegbevitelig, és a felhasználó által indított alkalmazásokig.

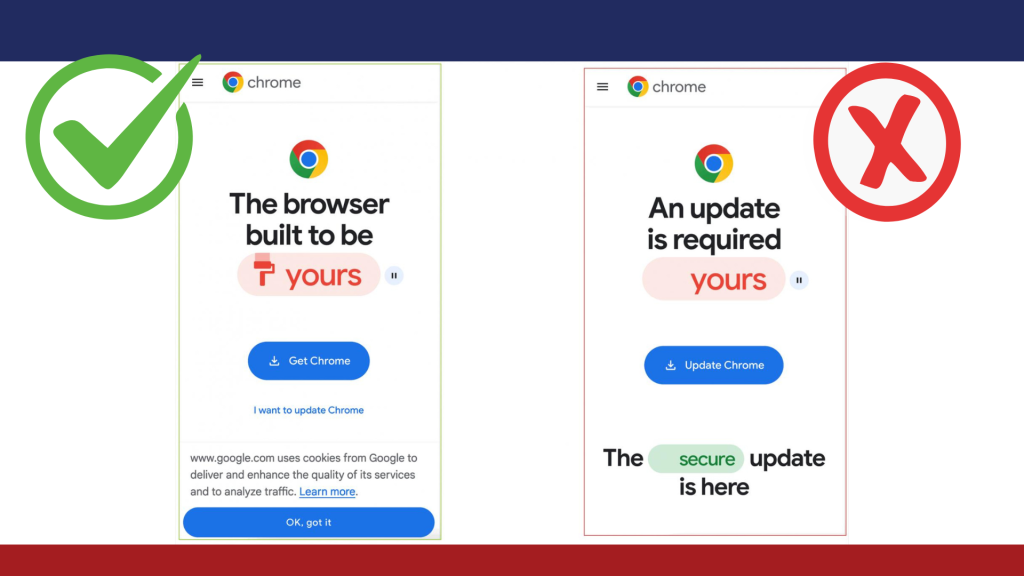

A kémprogramot egy Google Chrome frissítésnek álcázták, ami a webböngésző használata közben jelenik meg. A szakemberek szerint, akik rátaláltak a Brokewellre, az aktív fejlesztés alatt áll, és kiterjedt eszközátvételi és távvezérlési képességek keverékével rendelkezik.

Adatbiztonsági szempontból kritikusan veszélyes

A Brokewell képes:

- Overlay támadásokra – a célzott alkalmazások bejelentkezési képernyőit utánozza a hitelesítő adatok ellopása érdekében.

- Rögzíti az áldozat interakcióját az eszközzel, beleértve a koppintásokat, csúsztatásokat és szövegbeviteleket, hogy ellopja az eszközön megjelenített vagy beírt bizalmas adatokat.

- Saját WebView nézetét használja a cookie-k kinyerésére, miután a felhasználó bejelentkezik egy legitim webhelyre.

- Hardver- és szoftveradatokat gyűjt az eszközről.

- Lekéri a hívásnaplókat.

- Meghatározza az eszköz fizikai helyét.

- Hangot rögzít az eszköz mikrofonjával.

Amitől még félelmetesebb:

- képes streamingelni a képernyőt – lehetővé teszi a támadó számára, hogy valós időben lássa az eszköz képernyőjét.

- Lehetővé teszi, hogy érintéses és csúsztatásos kézmozdulatokat hajtsanak végre távolról a fertőzött eszközön.

- Távolról megoldható vele az elemeken belüli görgetés és a szöveg beírása a megadott mezőkbe.

- Lehet vele kattintani a megadott képernyőelemekre vagy koordinátákra.

- Olyan fizikai gomblenyomásokat szimulál, mint a „Vissza”, a „kezdőlap” és az „előzmények”.

- Távolról aktiválja az eszköz képernyőjét, hogy minden információ rögzítésére rendelkezésre álljon.

- A beállításokat, például a fényerőt és a hangerőt egészen nullára állítja, hogy a felhasználó ne vegye észre, hogy éppen kémkednek utána.

A ThreatFabric arról számol be, hogy a Brokewell mögött álló fejlesztő egy magát Samedit bárónak nevező személy, aki már korábbi hasonló támadósokért is felelőssé tehető.

A „Brokewell Android Loader” képes megkerülni a Google által az Android 13-as és újabb verzióiban bevezetett korlátozásokat, hogy megakadályozza a kisegítő szolgáltatással való visszaélés felismerését a közvetlenül telepített alkalmazások (APK-k) esetében. Ez már 2022 óta gondot jelent.

Adatbiztonság: olcsón és hatékonyan

Az Android alapú készülékek kémprogramok fertőzéseivel szembeni védekezés érdekében kerülje az alkalmazások vagy alkalmazásfrissítések letöltését a Google Playen kívülről, és győződjön meg arról, hogy a Play Protect mindig aktív az eszközén. Ez azért fontos, mert a Google Play Protect automatikusan megvédi a felhasználókat a rosszindulatú programok ismert verzióitól.

Nehéz betartani, de ne használja ugyanazt a jelszót kétszer. Van lehetőség arra, hogy egy-egy új felületen történő regisztrációkor erős jelszót generáltasson az éppen használt böngészővel. Ezt, ha engedjük neki, el is menti egy biztonságos helyre, így nem kell megjegyeznie, automatikusan kitölti majd mindig a rendszer.

Biztonságosabb, de egyben költségesebb is, ha a szervezet biztosítja az alkalmazottaknak az eszközöket, beleértve a telefonokat a munkavégzéshez, akkor ott különböző biztonsági beállításokat lehet eszközölni az adatbiztonság érdekében. Hogy miket érdemes alkalmazni azt jobb szakértőre bízni. Vegye fel velünk a kapcsolatot!